Die Bedrohung durch Sicherheitslücken in Softwareprodukten stellt eine zunehmende Gefahr für den Erfolg von Unternehmen aller Größen und Branchen dar. Umso wichtiger ist es, dass Softwareentwickler:innen die notwendigen Fähigkeiten besitzen, ihr Produkt abzusichern und somit zur Stärkung der Cyber-Resilienz beitragen.

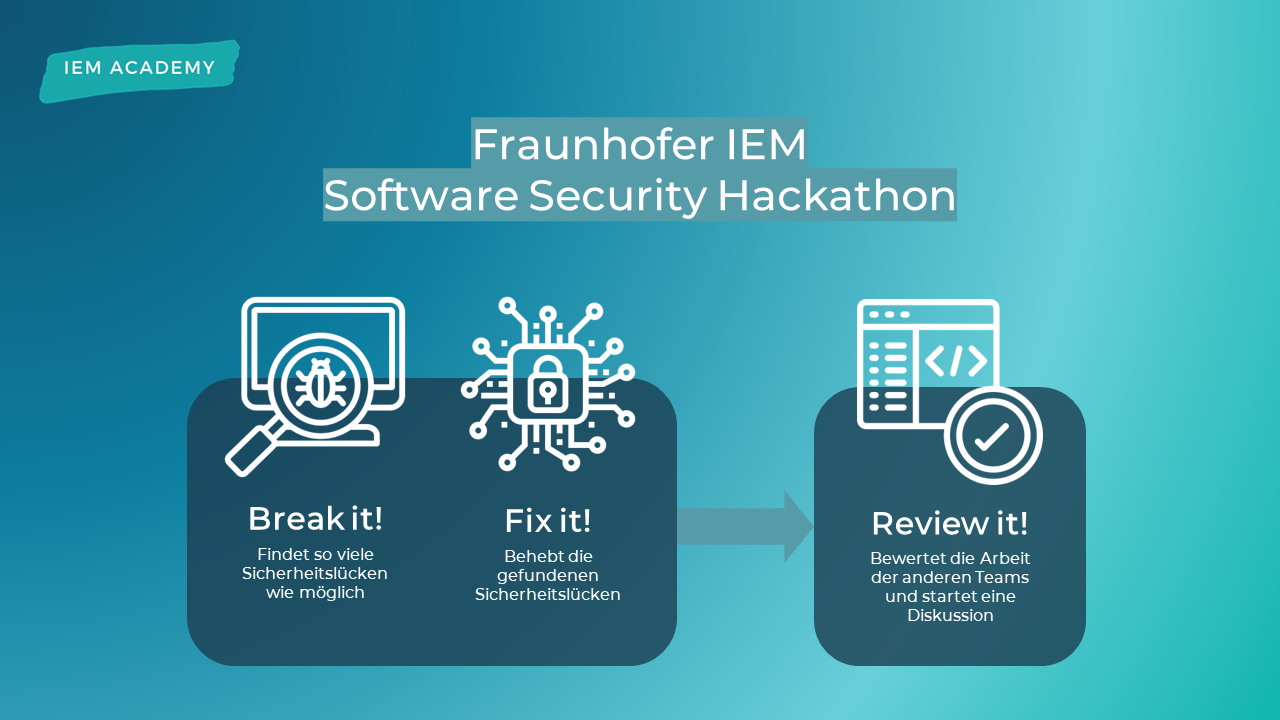

In unserem innovativen Hackathon „Break it, Fix it, Review it“ werden Sie herausgefordert, Ihre Software Security Skills in einem Team-Wettbewerb unter Beweis zu stellen. In einem praxisnahen Setting trainieren Sie Sicherheitslücken zu erkennen, zu bewerten und zu beheben. Außerdem schlüpfen Sie in die Rolle des Reviewers und üben die Arbeit von Ihren Kolleg:innen zu bewerten, um anschließend mit ihnen ins Gespräch zu kommen und gemeinsam sichere Lösungen zu entwickeln.

Dieses Training richtet sich an Entwickler:innen, die bereits Software Security Grundwissen besitzen. Unter anderem stellt es einen idealen Übergang zwischen dem Certified Security Champion Training und dem Arbeitsalltag der künftigen Security Champions dar. Ebenfalls ist es eine passende Fortsetzung zu unserem 2-tägigen Software Security Training für Entwickler:innen.

Fraunhofer-Institut für

Fraunhofer-Institut für